Wichtige Info

Auch wenn zurzeit die Corona-Krise den internationalen Handel beeinträchtigt, können wir weiterhin die Lieferung unserer Produkte gewährleisten.

Auch wir halten uns strikt an die vorgeschriebenen Hygienemassnahmen und beschäftigen zudem einen Teil unserer Mitarbeiter im Homeoffice. Gemäss Auskunft der Post könnte es dennoch auf Seiten der Versanddienstleister vereinzelt zu Verzögerungen kommen.

Bestellung auf Abholung ist zurzeit nicht möglich.

Sicheres und einfaches Login für alle IT-Systeme

Wie schützen Sie Ihre digitale Identität? Und haben Sie Ihre Passwörter im Griff? Sicherheit muss praktikabel sein. Darum gibt es YubiKey, den Sicherheitstoken, den bereits viele Firmen rund um den Globus mit Begeisterung einsetzen. YubiKey schützt Ihre Computer, Server, Daten und online Zugriffe zuverlässig und effizient. Er stellt sicher, dass nur befugte Benutzer Zugriff auf Daten und Anwendungen haben. Wie das geht? Durch eine einfache und schnelle zweistufige Authentifizierung: YubiKey einstecken via USB und durch Fingerkontakt aktivieren. Das ist alles. YubiKey ersetzt SMS und andere Authentifizierungsmethoden und ist verlässlicher und praktischer als Passwort-Apps, Smart Cards oder andere Sicherheitstokens. Er ist bereits ab CHF 24.50 in unserem Schweizer Online Shop erhältlich und bringt hohe Sicherheit und Benutzerfreundlichkeit zu einem tiefen Preis.

![]()

![]()

YubiKey 5 NFC

Schützen Sie Online-Konten vor unbefugtem Zugriff...

45decimal_point00CHF Ex Tax: 41decimal_point78CHF

YubiKey 5 Nano

Schützen Sie Online-Konten vor unbefugtem Zugriff...

49decimal_point90CHF Ex Tax: 46decimal_point33CHF

YubiKey 5C

Schützen Sie Online-Konten vor unbefugtem Zugrif..

49decimal_point90CHF Ex Tax: 46decimal_point33CHF

YubiKey 5C Nano

Schützen Sie Online-Konten vor unbefugtem Zugrif..

60decimal_point00CHF Ex Tax: 55decimal_point71CHF

YubiKey 5Ci

NEUHEIT - Doppelstecker mit Unterstützung für USB-..

69decimal_point00CHF Ex Tax: 64decimal_point07CHF

Security Key

Für USB-A-Anschlüsse Unterstützt U2F und FIDO2 ..

24decimal_point50CHF Ex Tax: 22decimal_point75CHF

Security Key NFC

YubiTip: Halten Sie immer einen Sicherheitsschlüss..

28decimal_point00CHF Ex Tax: 26decimal_point00CHF

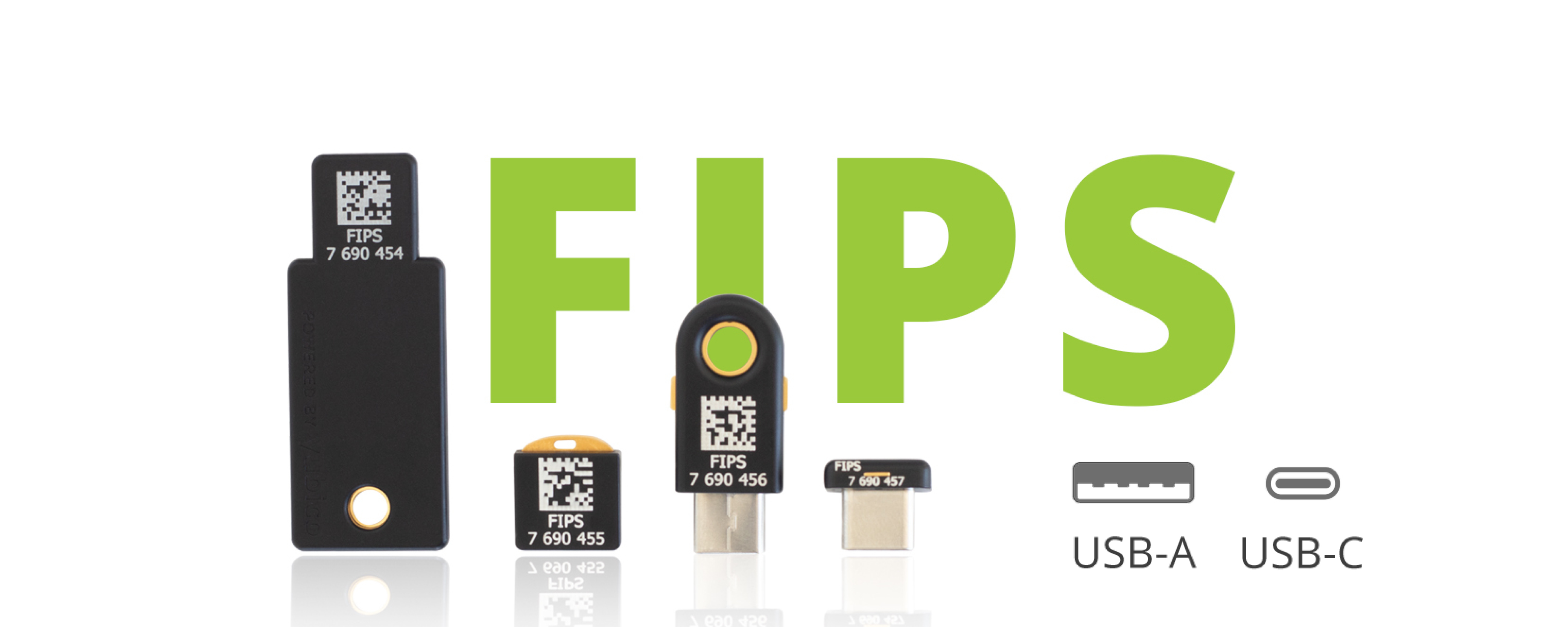

YubiKey FIPS

Für USB-A-Anschlüsse FIPS 140-2 validiert (Over..

46decimal_point00CHF Ex Tax: 42decimal_point71CHF

YubiKey Nano FIPS

Für USB-A-Anschlüsse FIPS 140-2 validiert (Over..

58decimal_point00CHF Ex Tax: 53decimal_point85CHF

YubiKey C FIPS

Für USB-C-Anschlüsse FIPS 140-2 validiert (Over..

58decimal_point00CHF Ex Tax: 53decimal_point85CHF

YubiKey C Nano FIPS

Für USB-C-Anschlüsse FIPS 140-2 validiert (Over..

69decimal_point00CHF Ex Tax: 64decimal_point07CHF

Yubikey (4) OTP

Produkt ist nicht Blisterverpackt. yubikey Schwei..

28decimal_point00CHF Ex Tax: 26decimal_point00CHF

Beschreibung

Das YubiHSM 2 ist eine bahnbrechende Hardwarelösung zum Schutz von Root Keys der Zertifizierungsstelle vor dem Kopieren durch Angreifer, Malware und bösartige Insider. Es bietet überlegene, kostengünstige Sicherheit und einfache Bereitstellung, die es für jedes Unternehmen zugänglich macht. Es bietet ein höheres Maß an Sicherheit für die Generierung, Speicherung und Verwaltung kryptografischer digitaler Schlüssel für Unternehmen, die Microsoft Active Directory Certificate Services einsetzen.

Die Funktionen des YubiHSM 2 sind über Yubicos Key Storage Provider (KSP) für den Industriestandard PKCS#11 oder Microsoft CNG oder über native Windows-, Linux- und macOS-Bibliotheken zugänglich. Sein ultraflacher "Nano"-Formfaktor passt in den USB-Anschluss eines Servers, wodurch keine sperrige zusätzliche Hardware benötigt wird, und bietet Flexibilität für die Offline-Schlüsselübertragung oder -sicherung.

YubiHSM 2 kann als umfassende kryptografische Toolbox für eine Vielzahl von Open-Source- und kommerziellen Anwendungen eingesetzt werden. Der häufigste Anwendungsfall ist die hardwarebasierte Erzeugung und Verifizierung digitaler Signaturen.

YubiHSM 2 bietet eine überzeugende Option für die sichere Generierung, Speicherung und Verwaltung digitaler Schlüssel, einschließlich der wesentlichen Funktionen zum Generieren, Schreiben, Signieren, Entschlüsseln, Hash und Wickeln von Schlüsseln.

Vorteile

- Kostengünstige HSM-Lösung

- Einfache Bereitstellung

- Sichere Speicherung und Betrieb von Schlüsseln

Anwendungsfälle

Verbesserter Schutz für kryptographische Schlüssel

YubiHSM 2 bietet eine überzeugende Option für die sichere Generierung, Speicherung und Verwaltung von Schlüsseln. Der Schlüsselschutz erfolgt in der sicheren On-Chip-Hardware, die von den Operationen auf dem Server isoliert ist. Die häufigsten Anwendungsfälle sind der Schutz des Root Keys der Zertifizierungsstellen (CAs). Die Funktionen des YubiHSM 2 umfassen: Generieren, Schreiben, Signieren, Entschlüsseln, Entschlüsseln, Hash und Wickeln von Schlüsseln.

Hardwarebasierte kryptographische Operationen aktivieren

YubiHSM 2 kann als umfassende kryptografische Toolbox für kleine Mengen in Verbindung mit einer Vielzahl von Open-Source- und kommerziellen Anwendungen eingesetzt werden, die viele verschiedene Produkte und Dienstleistungen umfassen. Der häufigste Anwendungsfall ist die hardwarebasierte On-Chip-Verarbeitung zur Signaturgenerierung und -verifizierung.

Sichere Microsoft Active Directory-Zertifikatsdienste

YubiHSM 2 kann hardwaregestützte Schlüssel für Ihre Microsoft-basierte PKI-Implementierung bereitstellen. Die Bereitstellung von YubiHSM 2 in Ihren Microsoft Active Directory Zertifikatsdiensten schützt nicht nur die CA-Rootkeys, sondern auch alle Signatur- und Verifizierungsdienste, die den Rootkey verwenden.

- Sichere Speicherung und Betrieb von Schlüsseln

- Umfangreiche kryptographische Möglichkeiten: RSA, ECC, ECDSA (ed25519), SHA-2, AES

- Sichere Sitzung zwischen HSM und Anwendung

- Rollenbasierte Zugriffskontrollen für Key Management und Key Usage

- 16 gleichzeitige Verbindungen

- Optional netzwerkfähig

- Fernverwaltung

- Einzigartiger "Nano"-Formfaktor, geringer Stromverbrauch

- M oder N Umschalttaste Backup und Wiederherstellung

- Schnittstellen über YubiHSM KSP, PKCS#11 und native Bibliotheken

- Manipulationssichere Audit-Protokollierung

Feature-Details

Sichere Speicherung und Betrieb von Schlüsseln

Erstellen, importieren und speichern Sie Schlüssel und führen Sie dann alle Kryptooperationen auf der HSM-Hardware durch, um den Diebstahl von Schlüsseln im Ruhezustand oder in Gebrauch zu verhindern. Dies schützt sowohl vor logischen Angriffen gegen den Server, wie Zero-Day-Angriffen oder Malware, als auch vor dem physischen Diebstahl eines Servers oder seiner Festplatte.

Umfangreiche kryptographische Möglichkeiten

YubiHSM 2 unterstützt Hashing, Key Wrapping, asymmetrische Signier- und Entschlüsselungsoperationen, einschließlich Advanced Signing mit ed25519. Die Zertifizierung wird auch für asymmetrische Schlüsselpaare unterstützt, die auf dem Gerät erzeugt werden.

Sichere Sitzung zwischen HSM und Anwendung

Die Integrität und Vertraulichkeit von Befehlen und Daten während der Übertragung zwischen dem HSM und den Anwendungen wird durch einen gegenseitig authentifizierten, integritäts- und vertraulichkeitsgeschützten Tunnel geschützt.

Rollenbasierte Zugriffskontrollen für Key Management und Key Usage

Alle kryptographischen Schlüssel und andere Objekte im HSM gehören zu einer oder mehreren Sicherheitsdomänen. Für jeden Authentifizierungsschlüssel werden bei der Erstellung Zugriffsrechte vergeben, die es ermöglichen, einen bestimmten Satz von kryptografischen oder Verwaltungsvorgängen pro Sicherheitsdomäne durchzuführen. Administratoren vergeben Rechte an Authentifizierungsschlüsseln basierend auf ihrem Anwendungsfall, wie z.B. eine Event Monitoring App, die die Fähigkeit benötigt, alle Auditprotokolle im HSM zu lesen, oder eine Registrierungsbehörde, die digitale Zertifikate für Endbenutzer ausstellen (signieren) muss, oder ein Domain Security Administrator, der Kryptoschlüssel erstellen und löschen muss.

16 gleichzeitige Verbindungen

Mehrere Anwendungen können Sitzungen mit einem YubiHSM einrichten, um kryptografische Operationen durchzuführen. Sitzungen können automatisch nach einer Inaktivität beendet werden oder langlebig sein, um die Leistung zu verbessern, indem die Erstellungszeit der Sitzungen reduziert wird.

Netzwerkfähig

Um die Flexibilität von Implementierungen zu erhöhen, kann das YubiHSM 2 für die Nutzung über das Netzwerk durch Anwendungen auf anderen Servern zur Verfügung gestellt werden. Dies kann besonders vorteilhaft auf einem physischen Server sein, der mehrere virtuelle Maschinen hostet.

Fernverwaltung

Einfache Verwaltung mehrerer YubiHSMs aus der Ferne für das gesamte Unternehmen - keine Komplexität und Reisekosten für Mitarbeiter auf Abruf.

Einzigartiger "Nano"-Formfaktor, geringer Stromverbrauch

Der Yubico "Nano" Formfaktor ermöglicht es, das HSM vollständig in einen USB-A-Anschluss einzustecken, so dass es vollständig verdeckt ist - keine externen Teile, die aus dem hinteren oder vorderen Gehäuse des Servers herausragen. Es verbraucht minimalen Strom, max. 30mA, um Kosten zu sparen.

M oder N Umschalttaste Backup und Wiederherstellung

Die Sicherung und Bereitstellung kryptographischer Schlüssel auf mehreren HSMs ist eine wichtige Komponente einer Unternehmenssicherheitsarchitektur, aber es ist ein Risiko, einer einzelnen Person diese Möglichkeit zu geben. Das YubiHSM unterstützt die Einstellung von M of N-Regeln auf den Wrap-Schlüssel, der für den Export von Schlüsseln für Backup oder Transport verwendet wird, so dass mehrere Administratoren einen Schlüssel importieren und entschlüsseln müssen, um ihn auf weiteren HSMs nutzbar zu machen. So kann beispielsweise in einem Unternehmen der private Schlüssel der Active Directory Root CA für 7 Administratoren (M=7) schlüsselumwickelt sein, und mindestens 4 von ihnen (N=4) müssen den Schlüssel im neuen HSM importieren und entpacken (entschlüsseln).

Schnittstellen über YubiHSM KSP, PKCS#11 und native Bibliotheken

Kryptofähige Anwendungen können das YubiHSM über den Key Storage Provider (KSP) von Yubico für Microsofts CNG oder den Industriestandard PKCS#11 nutzen. Native Bibliotheken sind auch unter Windows, Linux und MacOS verfügbar, um eine direktere Interaktion mit den Funktionen des Geräts zu ermöglichen.

Manipulationssichere Audit-Protokollierung

Das YubiHSM speichert intern ein Protokoll aller Management- und Kryptobetriebsereignisse, die im Gerät auftreten und die zur Überwachung und Berichterstattung exportiert werden können. Jedes Ereignis (Zeile) im Protokoll wird mit der vorherigen Zeile verkettet und signiert, so dass festgestellt werden kann, ob Ereignisse geändert oder gelöscht werden.

Interessante Topics

Weltneuheit! Der erste Sicherheitsschlüssel für iOS.

Take These 7 Steps Now to Reach Password Perfection

iPhone support for YubiKey OTP via NFC

Infineon RSA Key Generation Issue

YubiHSM 2 is here: Providing root of trust for servers and computing devices

The key to GDPR compliance and online privacy protection - Yubico Blog

Yubico stellt Yubikey mit USB Typ C vor - golem.de, 2017 -

Yubikey: Nie mehr schlechte Passwörter - ZEIT ONLINE, 29. April 2015, 14:03 Uhr -

YubiKey: Zwei-Faktor-Authentifizierung leicht gemacht - CeBIT, 03.06.2013 -

Wieso YubiKey

Für welche Anwendungen eignet sich YubiKey?

- Computer Login (Microsoft, Apple Mac OS X und Linux)

- Safari, Firefox, Internet Explorer, Microsoft Edge

- Google Apps, Gmail, Dropbox, Facebook, Salesforce sowie andere Internetdienste

- CMS (Joomla, Wordpress)

- Passwort Manager (LastPass, Password Safe, KeePa, etc.)

- Single Sign-On (SSO)und SAML

- Remote Access & VPN

- Integration in Software oder IT-Systeme

- Serversicherheit

- Festplattenverschlüsselung

- IDO U2F (Universal 2nd factor)

Welche Vorteile hat YubiKey?

- ein einziges Tool für viele Funktionen

- schützt zuverlässig vor fremden Zugriffen, pishing, hacking

- sicherer als Passwörter und andere Authentisierungsverfahren

- extrem einfach zu nutzen

- spart Zeit bei User und Supporter

- immer verfügbar: braucht keine Batterie und keine online Verbindung

- braucht keine Treiber oder spezielle Software

- klein und leicht

- wasserfest und bruchsicher